克隆銀行官網早已不是什麽新鮮事,而如今不法之徒已將克隆網站的魔爪伸嚮了 Web3.0 領域。

惡意代碼註入克隆網站

北京時間 2022 年 8 月 10 日淩晨 4 點 20 左右,Curve Finance(curve.fi) 的 DNS 記錄被入侵,併指嚮一個惡意網站。這個惡意網站是 curve.fi 網站的一個克隆版本。

然而,在這個克隆版本中,攻擊者註入了惡意代碼,要求用戶對一個未經驗證的合約給予代幣交易批准。如果用戶批准交易,那麽該用戶的代幣就會被攻擊者用惡意合約轉走。

目前,大約有 77 萬美元損失。攻擊者將資金從他們的錢包轉移到其他幾個錢包,併將其中一些換成代幣,發送了部分 ETH 到 Tornado Cash。

惡意交易及地址

- 惡意合約: 0x9eb5f8e83359bb5013f3d8eee60bdce5654e8881

- 惡意 JS 文件: https://curve.fi/js/app.ca2e5d81.js

當用戶與 Curve(curve.fi) 上的任意按鈕互動時,網站會要求用戶對一個未經驗證的合約「0x9eb5f8e83359bb5013f3d8eee60bdce5654e8881」給予代幣交易批准。

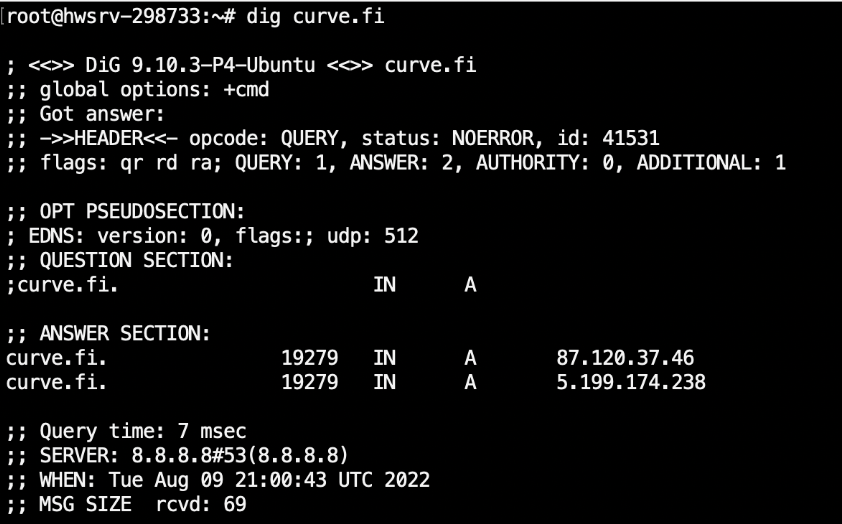

惡意 curve.fi IP:

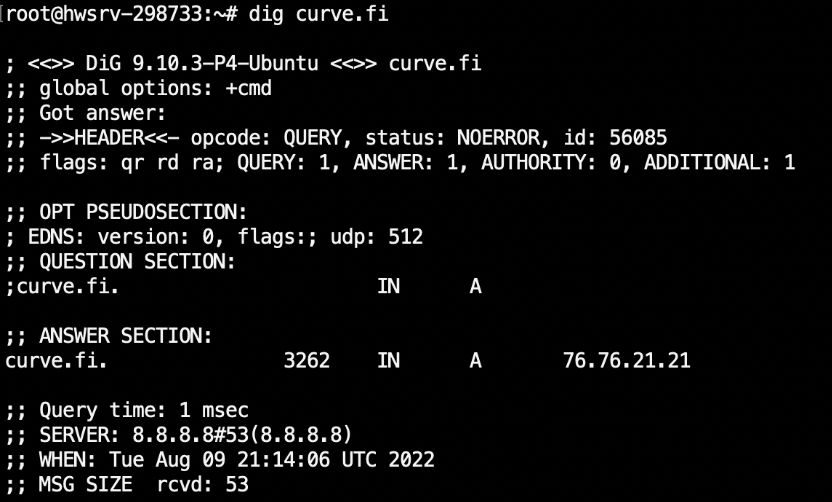

真正的 curve.fi IP:

資產去嚮

截至本文章發佈時,攻擊者已獲得約 77 萬美元的利潤。所有被盜資金最初被發送到以下地址,然後又被分發到其他幾個地址。

https://etherscan.io/address/0x50f9202e0f1c1577822bd67193960b213cd2f331

寫在最後

北京時間 2022 年 8 月 10 日淩晨 5 點 22 時,Curve Finance 錶示他們已經發現了問題,併進行了修復。Curve 要求用戶如果在過去幾小時內批准了 Curve 上的任何合約,請立即撤銷。Curve 還要求用戶暫時使用 curve.exchange(雖然 curve.exchange 似乎沒有受到這一事件的影響,但 Curve Finance 仍提醒用戶謹慎行事),直到 curve.fi 恢復正常。

CertiK 安全團隊在此提醒大家,在錢包內批准交易前一定要註意看好交易的各項細節,切勿習慣性手快直接點擊確認。